Segmentación de Roles de Usuario y Aplicación del Principio de Menor Privilegio

La segmentación de roles de usuario y la aplicación del principio de menor privilegio son estrategias fundamentales en la seguridad informática para proteger los sistemas y datos de una organización. A continuación, se detallan cómo funcionan y se implementan estas estrategias.

Segmentación de Roles de Usuario

La segmentación de roles implica agrupar a los usuarios en categorías basadas en sus funciones, necesidades de acceso y responsabilidades dentro de la organización. Esto permite asignar permisos específicos a cada grupo, limitando el acceso a los recursos solo a lo necesario para realizar sus tareas.

Ejemplos de Segmentación de Roles:

- Ingenieros de Software: Acceso a entornos de desarrollo y bases de datos relacionadas con proyectos actuales.

- Personal de Recursos Humanos: Acceso a información de empleados y sistemas de gestión de personal.

- Administradores de TI: Acceso a infraestructura de red y sistemas operativos.

Aplicación del Principio de Menor Privilegio

El principio de menor privilegio (PoLP) es una estrategia de seguridad que garantiza que los usuarios, aplicaciones y procesos tengan solo los permisos necesarios para realizar sus funciones. Esto reduce el riesgo de accesos no autorizados y minimiza el impacto de una brecha de seguridad.

Elementos Clave del Principio de Menor Privilegio:

- Autenticación de Identidad: Validar firmemente la identidad de los usuarios antes de otorgar acceso.

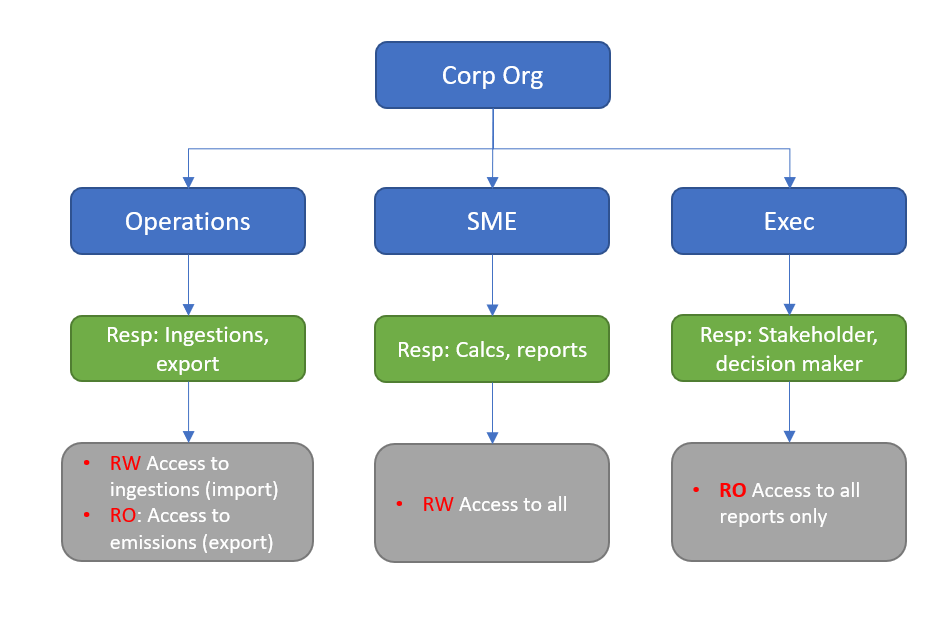

- Definición de Roles y Permisos: Asignar permisos específicos a cada rol basado en las necesidades del trabajo.

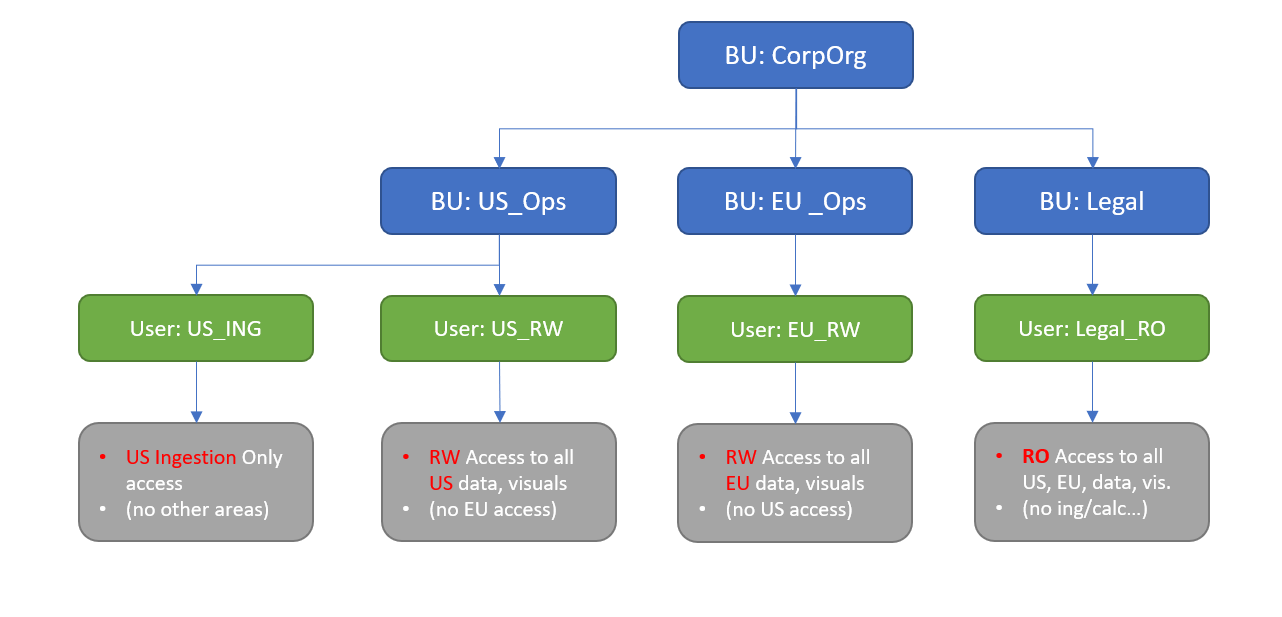

- Control de Acceso Basado en Roles (RBAC): Utilizar RBAC para gestionar los permisos de acceso en función del rol del usuario.

- Segmentación de Acceso: Limitar el acceso a los recursos mediante segmentación de redes o aplicaciones.

Implementación Conjunta

La implementación conjunta de la segmentación de roles y el principio de menor privilegio ofrece una capa adicional de seguridad. Al segmentar los roles y aplicar el PoLP, las organizaciones pueden asegurarse de que cada usuario tenga solo el acceso mínimo necesario para realizar su trabajo, reduciendo así el riesgo de accesos no autorizados y mejorando la postura de seguridad general.

Ventajas de la Implementación Conjunta:

- Mejora de la Seguridad: Reducción del riesgo de accesos no autorizados y minimización del impacto de las brechas.

- Eficiencia en la Gestión: Facilita la gestión de permisos y roles, simplificando la incorporación y retirada de usuarios.

- Cumplimiento Normativo: Ayuda a cumplir con regulaciones de seguridad y privacidad al limitar el acceso a datos sensibles.