限制登入嘗試次數與IP封鎖防止暴力破解

限制登入嘗試次數與IP封鎖是網站與系統管理員常用來防範暴力破解(Brute Force Attack)的基本安全措施。這些方法能有效降低未經授權者透過反覆嘗試密碼來入侵系統的風險。

限制登入嘗試次數

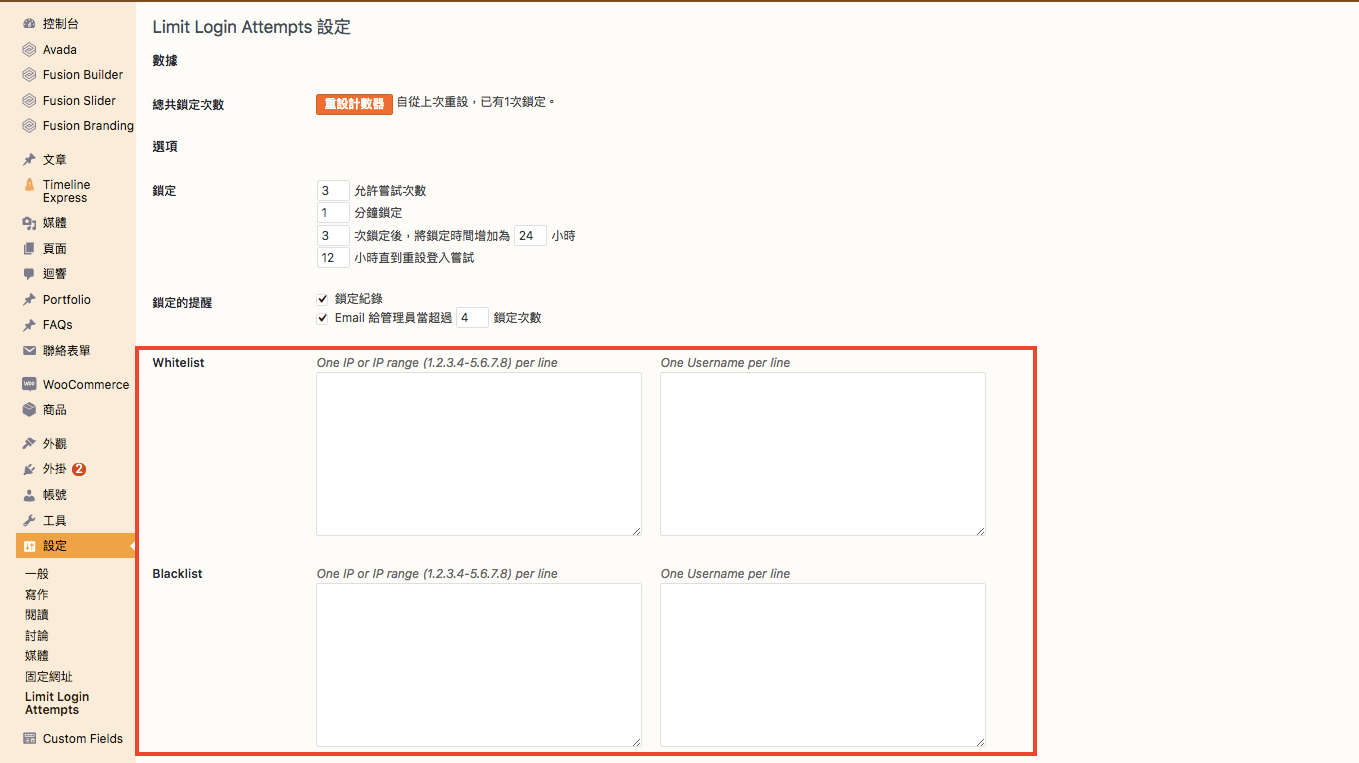

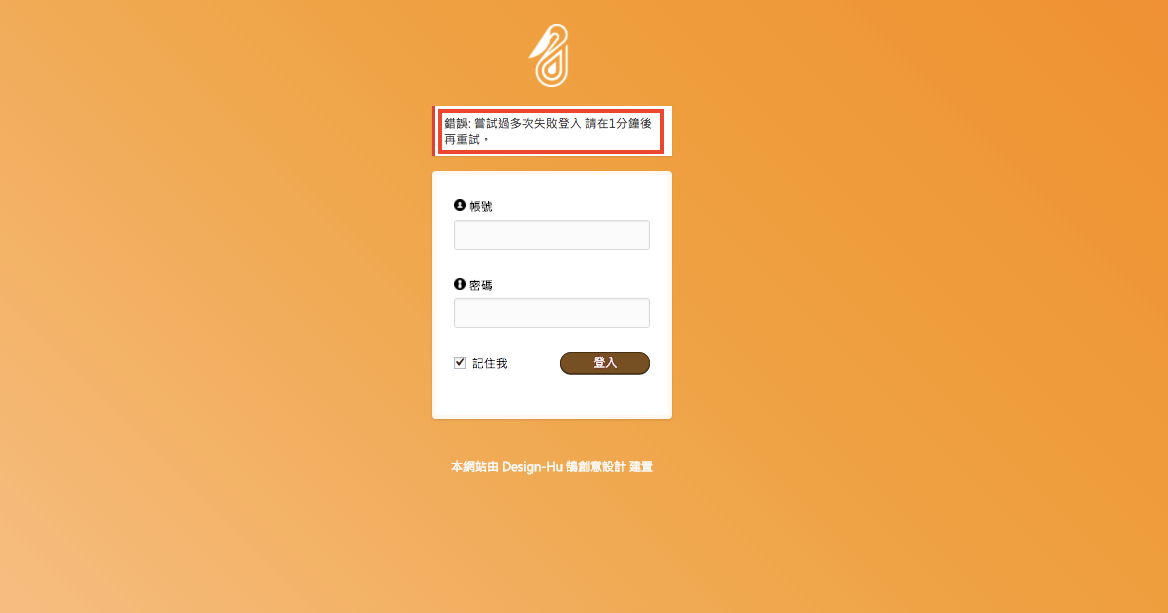

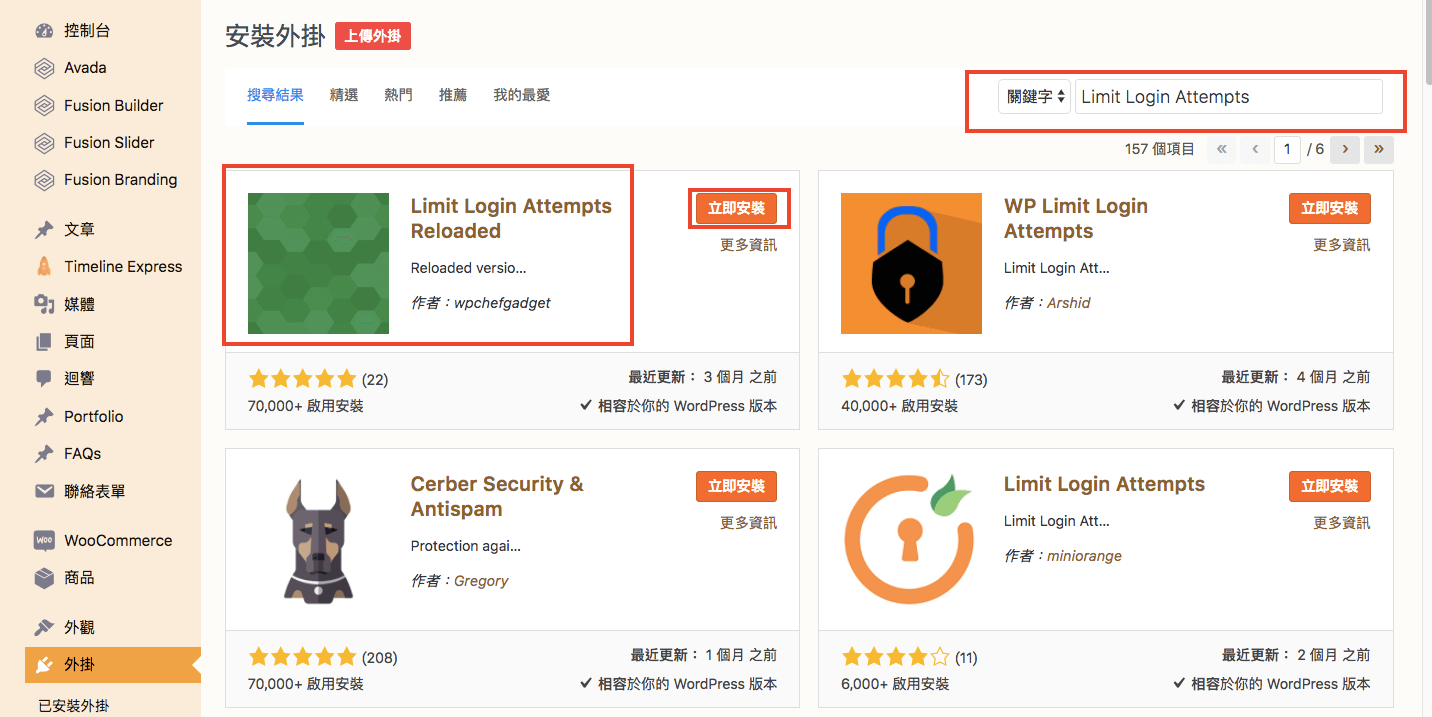

- 原理:當用戶在短時間內多次輸入錯誤的帳號或密碼時,系統會暫時鎖定該帳號或IP,禁止其繼續嘗試登入。例如,WordPress可透過外掛(如Limit Login Attempts Reloaded)設定允許的錯誤嘗試次數(如5次),超過後帳號或IP會被鎖定一段時間(如20分鐘至數小時)。

- 好處:大幅增加攻擊者猜測密碼的時間成本,降低暴力破解的成功率。

- 設定建議:建議鎖定時間設為60至120分鐘,封鎖IP時間可更長(如三天),以進一步阻嚇攻擊者。

- 進階功能:部分系統支援「累進鎖定」,即同一用戶或IP多次被鎖定後,鎖定時間會逐步延長。

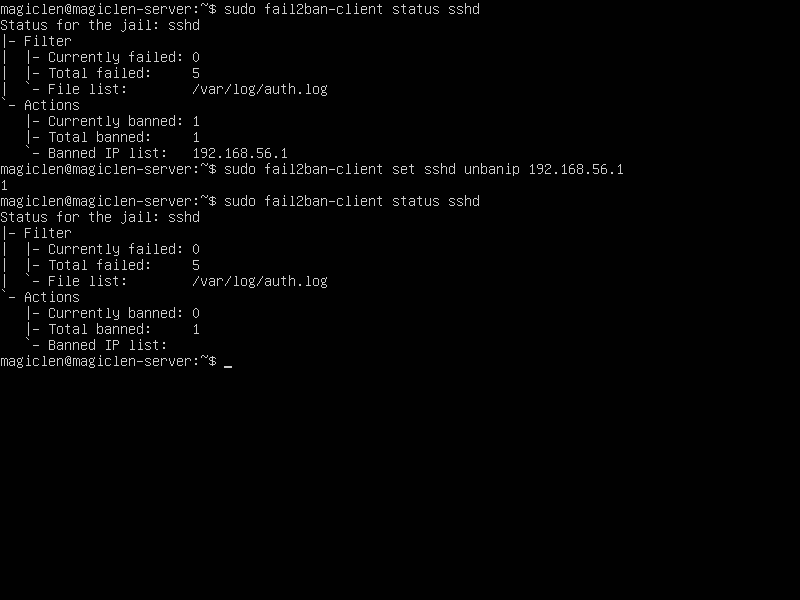

IP封鎖

- 原理:系統會記錄登入失敗的IP位址,當同一IP在短時間內多次嘗試失敗,便自動將其加入黑名單(Blacklist),禁止該IP繼續嘗試登入。

- 手動管理:管理員可手動將特定IP加入白名單(Whitelist)或黑名單,靈活控制存取權限。

- 自動化腳本:在Linux伺服器,可透過Shell腳本自動分析登入失敗紀錄,對惡意IP進行即時封鎖。

- 侷限性:面對分散式攻擊(使用大量不同IP),單純IP封鎖效果有限,需結合其他防護措施。

實際應用案例

| 平台/系統 | 限制登入嘗試次數 | IP封鎖 | 備註 |

|---|---|---|---|

| WordPress | 支援(外掛) | 支援(外掛) | 可設定嘗試次數、鎖定時間 |

| Linux SSH | 支援(PAM模組) | 支援(腳本/防火牆) | 錯誤三次鎖定帳號,可封IP |

| IIS FTP | 支援(伺服器層級) | 支援(伺服器層級) | 無法針對單一網站設定 |

| Synology NAS | 支援 | 支援 | 自動封鎖失敗多次的IP |

其他輔助措施

- 多因素驗證(MFA):即使密碼被破解,攻擊者仍需通過第二重驗證,大幅提升安全性。

- 端點偵測與反應(EDR):監控系統異常行為,即時應對潛在入侵。

- 通知機制:當偵測到異常登入嘗試時,自動通知管理員,便於即時處理。

小結

限制登入嘗試次數與IP封鎖是防範暴力破解的基礎手段,能有效提升系統安全性。建議根據實際需求調整鎖定次數與時間,並結合白名單、黑名單管理,必要時輔以多因素驗證等進階措施,構建多層防護。