代表的なセキュリティトラブル事例と教訓

SQLインジェクション

事例

SQLインジェクションは、Webアプリケーションの入力フォームなどに不正なSQL文を挿入し、データベースを不正操作する攻撃です。実際の被害事例として、大手住宅メーカーの会員サイトで約30万人の個人情報が漏洩した事件(2024年)、市場調査会社で10万件以上のメールアドレス・パスワードが流出した事件、オンライン書店のWebページ改ざんやクレジットカード情報の漏洩(2008年)、ECサイトで最大12万件の顧客情報が流出した事件(2020年)などが挙げられます。

教訓

- 入力値の検証とエスケープ:ユーザー入力の適切な検証とエスケープ処理が不可欠です。

- プリペアドステートメントの利用:SQL文とパラメータを分離することで、不正なSQLの実行を防げます。

- 不要なエラーメッセージの非表示:エラーメッセージからシステムの内部構造を推測されないようにします。

- 定期的な脆弱性診断:運用中のシステムでも定期的に脆弱性診断を行い、未使用ページのセキュリティ設定も見直す必要があります。

- 最小権限の原則:データベースへのアクセス権限は必要最小限に設定します。

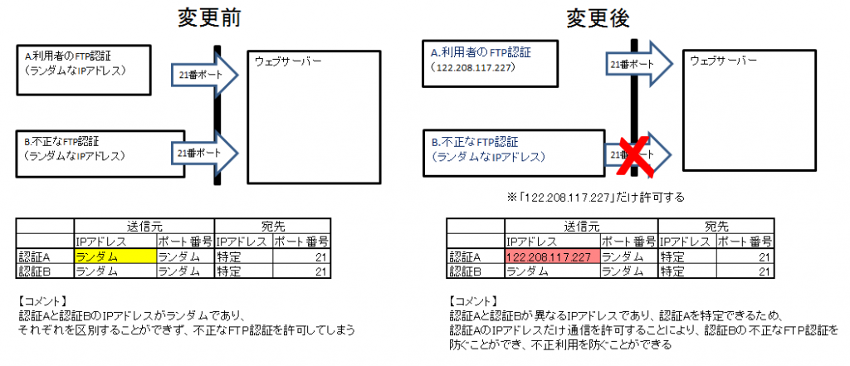

FTP改ざん

事例

FTP(File Transfer Protocol)を介したファイルのアップロード・ダウンロード時に、認証情報の漏洩や暗号化されていない通信を悪用され、Webサイトのコンテンツが改ざんされる事例が多く報告されています。具体的な事例は検索結果に明記されていませんが、FTPの脆弱性を突いた攻撃は、Webサイトの信頼性低下やマルウェア配布の原因となります。

教訓

- FTPの使用を避ける:可能であればSFTPやFTPSなど、暗号化されたプロトコルを利用します。

- 強固な認証情報の管理:パスワードの使い回しを避け、定期的に変更します。

- ファイルの整合性チェック:定期的にファイルの改ざんがないかチェックします。

- アクセスログの監視:不審なアクセスを早期に検知できるよう、ログを監視します。

マルチサイト脆弱性

事例

マルチサイト(複数サイトを同一サーバーで運用する環境)では、1つのサイトの脆弱性が他のサイトにも影響を及ぼすリスクがあります。たとえば、WordPressなどのCMSをマルチサイトで運用している場合、1つのプラグインの脆弱性が全サイトに波及する可能性があります。具体的な被害事例は検索結果に明記されていませんが、実際の攻撃では、脆弱性を突かれたサイトから他のサイトへの横展開(クロスサイトスクリプティングや権限昇格)が発生します。

教訓

- サイト間の分離:可能な限りサイトごとにサーバーや環境を分離します。

- 共通コンポーネントの管理:プラグインやテーマなど、共通で利用するコンポーネントのバージョン管理と脆弱性情報の収集を徹底します。

- 定期的なパッチ適用:セキュリティアップデートは速やかに適用します。

- 監視とインシデント対応:異常を検知した際の対応手順を明確にし、訓練を実施します。

まとめ表

| トラブル種別 | 代表的な被害事例 | 主な教訓・対策ポイント |

|---|---|---|

| SQLインジェクション | 個人情報・クレジット情報の大規模漏洩、Webページ改ざん | 入力検証・エスケープ、プリペアドステートメント、エラーメッセージ非表示、定期的な診断、最小権限 |

| FTP改ざん | Webサイトコンテンツの改ざん、マルウェア配布 | SFTP/FTPSの利用、強固な認証管理、ファイル整合性チェック、アクセスログ監視 |

| マルチサイト脆弱性 | 1サイトの脆弱性が全サイトに波及(例:CMSプラグインの脆弱性) | サイト間の分離、共通コンポーネントの管理、速やかなパッチ適用、監視・インシデント対応体制の整備 |

追加のポイント

- セキュリティは継続的な取り組み:一度の対策で終わりではなく、定期的な見直しとアップデートが不可欠です。

- 人的要因の対策:社内教育や意識啓発を通じて、セキュリティリテラシーの向上を図ります。

- インシデント発生時の対応:被害を最小化するため、事前にインシデント対応手順を策定し、訓練を実施します。

これらの教訓を踏まえ、組織ごとにリスクを洗い出し、具体的な対策を講じることが重要です。