セキュリティ関連ログの活用と監視体制の構築には、以下の要素が重要です。

-

アクセスログ分析

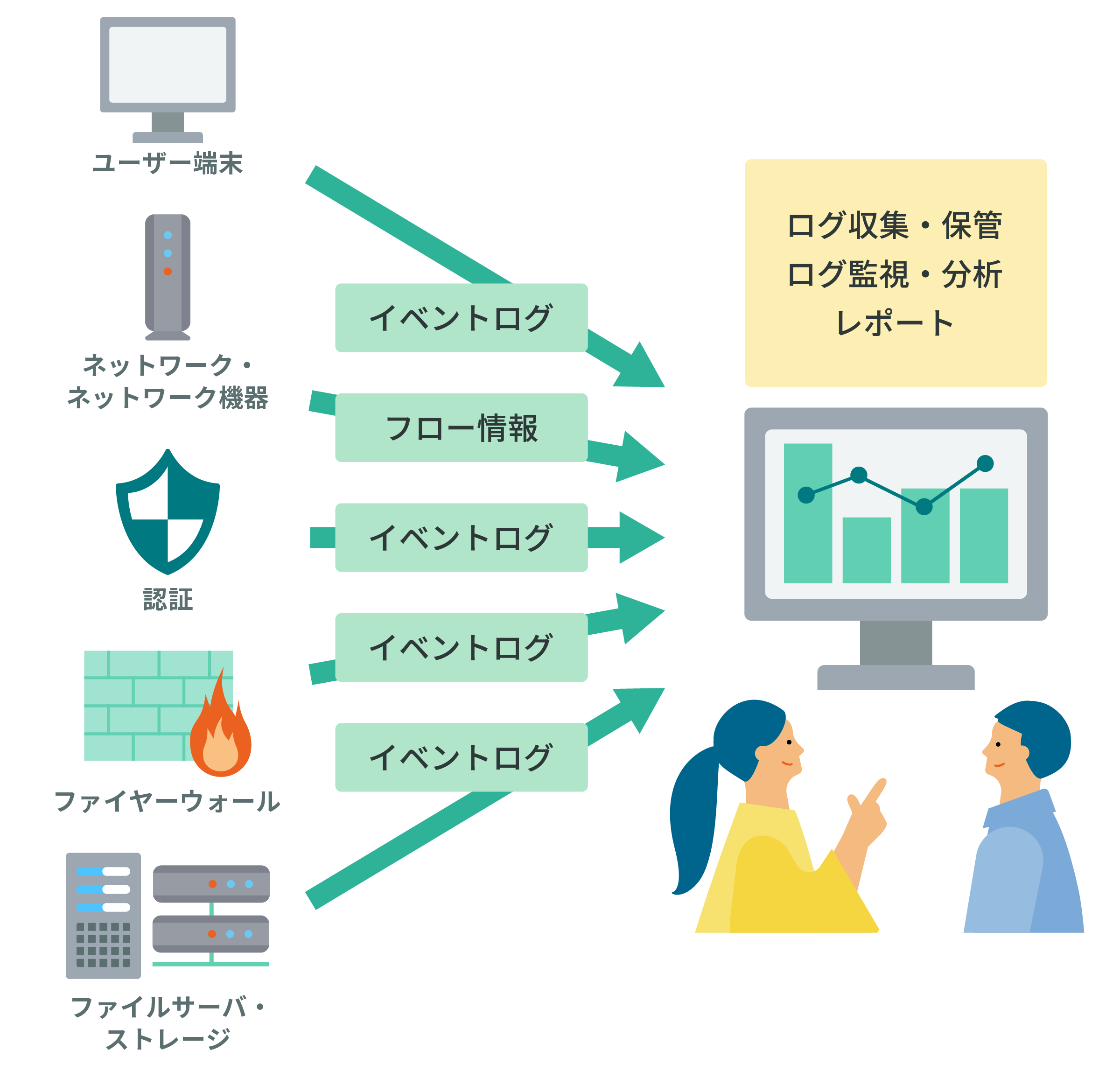

システムやネットワーク機器、アプリケーションからアクセスログを含む各種ログを収集し、一元管理します。ログ収集はエージェントベース(監視対象にソフトを入れる)とエージェントレス(ネットワーク経由で取得)の方法があり、監視目的に応じて適切なログ種別(システムログ、セキュリティログなど)を選定します。

収集したログは、保存期間や暗号化、アクセス制御などの管理ルールを設定し、改ざん防止も図ります。 -

SIEM(Security Information and Event Management)導入

SIEMは多種多様なログを統合的に収集・蓄積し、相関分析や異常検知を行うことで、単独ログでは見えにくい脅威を検知します。例えば、複数回の不正ログイン試行を関連ログと紐づけて分析し、リアルタイムにアラート通知を行います。

また、SIEMはインシデント対応のためのレポート作成やタスク管理機能も備え、SOC(Security Operation Center)と連携して24時間体制の監視運用を支えます。 -

24時間監視体制の構築

セキュリティ監視は専門知識を持つ人材による24時間365日の体制構築が望ましく、ログのリアルタイム分析やアラート対応を継続的に行います。これにより、サイバー攻撃の早期発見と迅速な対応が可能となります。

監視体制では役割分担を明確にし、ログ監視チームが分析・対応を担当することが重要です。

まとめると

| 項目 | 内容 |

|---|---|

| アクセスログ分析 | システム・ネットワークのログを収集・一元管理。エージェント方式やAPI利用で収集。保存・改ざん防止も重要。 |

| SIEM導入 | 多様なログを統合し相関分析・異常検知。リアルタイムアラート、レポート作成、SOCとの連携で効率的なインシデント対応。 |

| 24時間監視体制構築 | 専門人材による365日体制でログ監視・分析・対応。役割分担を明確にし、継続的な監視運用を実施。 |

これらを組み合わせることで、効果的なセキュリティログの活用と堅牢な監視体制の構築が実現します。