WordPress 安装时的安全硬核设置

WordPress 作为全球最流行的 CMS,其安全性至关重要。以下是一套从服务器到应用层的“硬核”安全设置方案,适合对安全有较高要求的用户。

服务器与系统层面

- 使用独立 FTP 账号和 MySQL 数据库:安装时避免使用 root 账号,为 WordPress 创建专用账号和数据库,降低权限扩散风险。

- 定期更新操作系统和软件:及时修补已知漏洞,遵循安全补丁管理基线。

- 禁用不必要的服务:如 FTP、SSH 的 root 登录等,仅开放必要端口。

- 凭证轮转:定期更换数据库密码、FTP 密码等,避免长期有效的凭证留存。

- 文件与目录权限:合理设置文件和目录权限,例如 wp-admin、wp-includes、wp-content 建议设置为 755,敏感文件如 wp-config.php 设置为 400 或 440。

- 禁用上传目录的 PHP 执行:通过服务器配置或安全插件(如 Wordfence)禁止 /wp-content/uploads 目录执行 PHP,防止恶意文件上传后被执行。

WordPress 核心与插件/主题

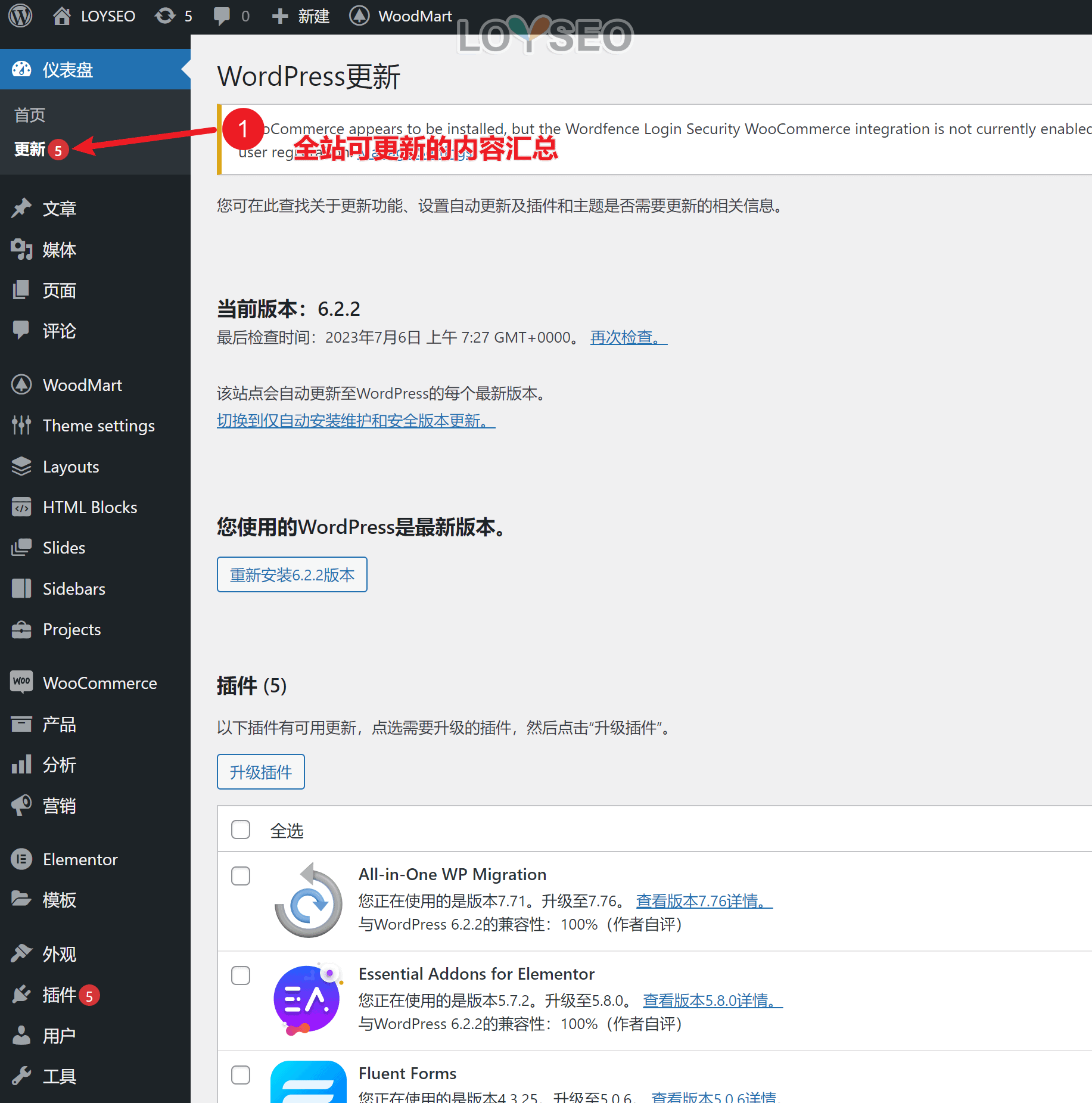

- 始终使用最新版 WordPress:及时升级核心、插件和主题,修复已知漏洞。

- 仅安装正版、官方或可信渠道的插件和主题:避免使用破解版,确保可在线更新,降低后门风险。

- 删除未使用的插件和主题:减少潜在攻击面。

- 隐藏 WordPress 版本号:在主题的 functions.php 中添加代码隐藏版本信息,降低针对性攻击风险。

- 修改数据库表前缀:安装时自定义数据库表前缀(非默认 wp_),增加猜解难度。

- 移动 wp-config.php:将 wp-config.php 移到网站根目录之外,增加敏感信息保护。

登录与用户管理

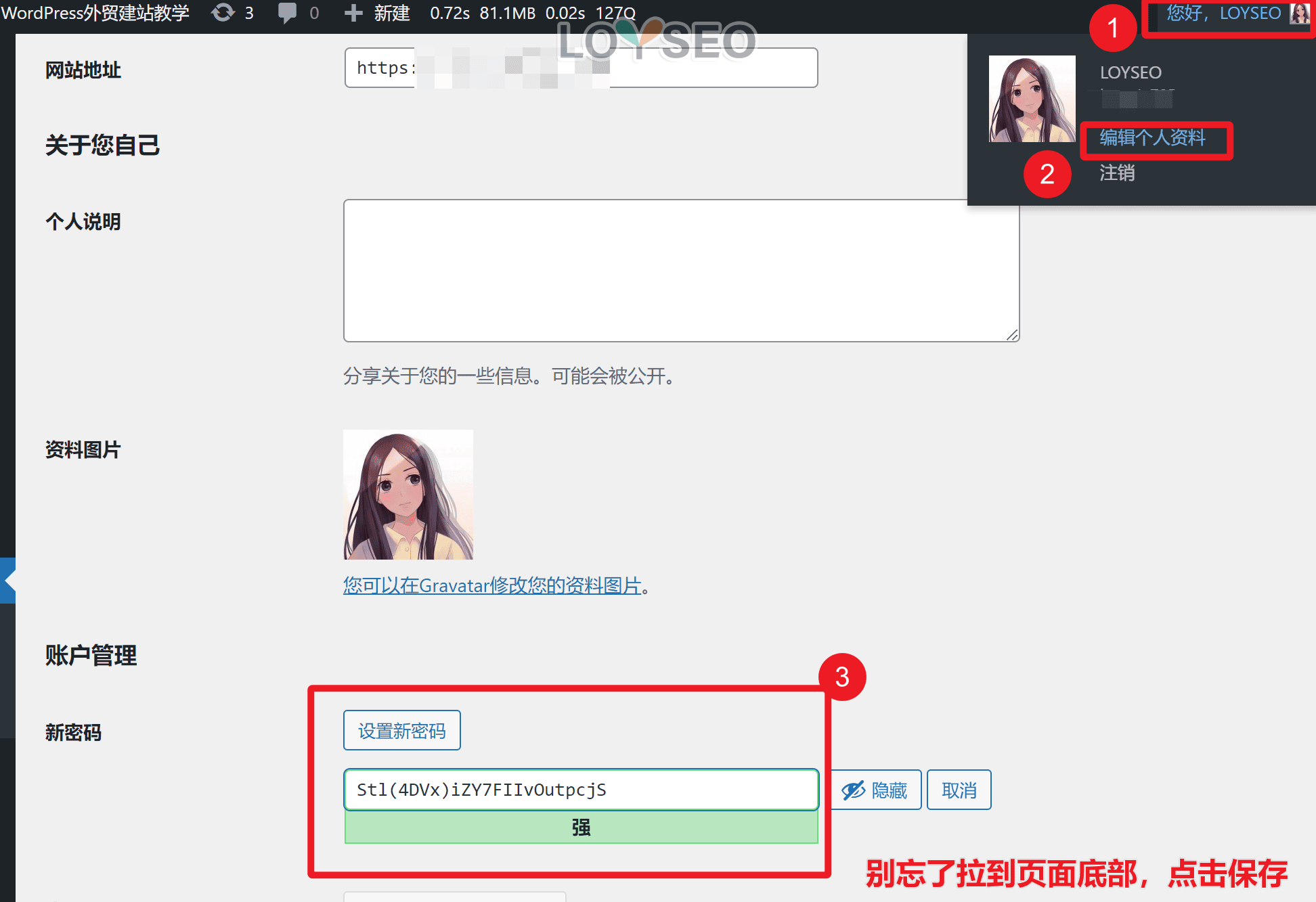

- 禁用默认 admin 用户名:创建新管理员账号后,删除或禁用默认的 admin 用户。

- 使用强密码与定期更换:避免简单密码,建议使用密码管理器生成并保存。

- 启用双因素认证(2FA):增加登录环节的安全验证。

- 限制登录尝试次数:通过插件(如 Limit Login Attempts Reloaded)防止暴力破解。

- 修改后台登录地址:使用插件或手动修改,避免使用默认的 /wp-admin 或 /wp-login.php。

- 限制 wp-admin 目录访问 IP:通过 .htaccess 或服务器配置,仅允许可信 IP 访问后台。

数据传输与备份

- 强制启用 HTTPS(SSL/TLS):安装 SSL 证书,确保全站加密,防止中间人攻击。

- 定期全站备份:包括文件和数据库,并存放在异地或云端,确保灾难恢复能力。

- 禁用 XML-RPC:如无需远程发布,建议禁用 XML-RPC 接口,减少攻击面。

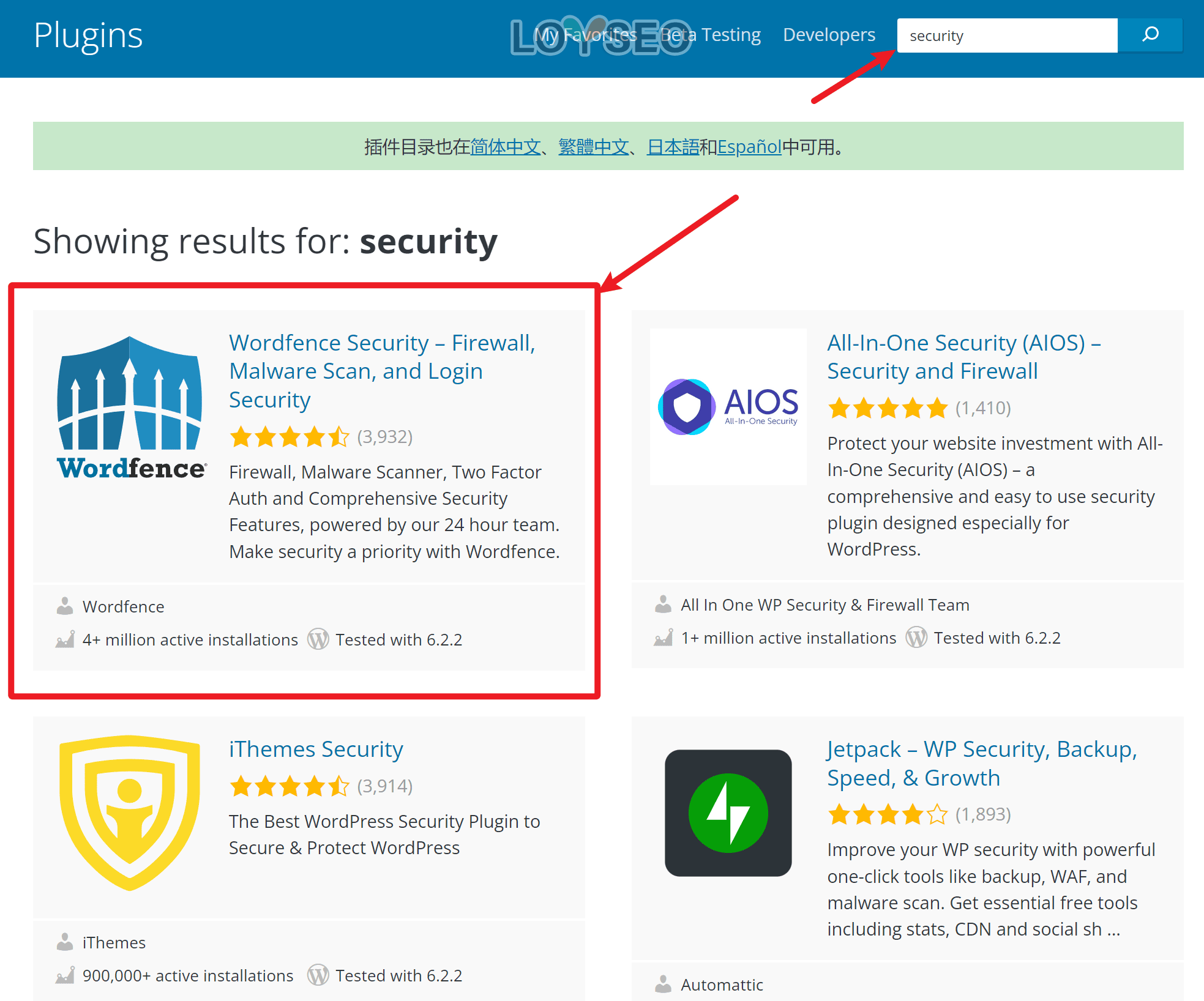

安全插件推荐

- Wordfence:提供防火墙、恶意文件扫描、登录保护等功能。

- Sucuri:网站安全监控与加固。

- All In One WP Security & Firewall:综合安全防护,适合新手。

- Really Simple SSL:一键启用 HTTPS,解决混合内容问题。

其他进阶措施

- 防止目录列表:避免目录被直接浏览,泄露敏感文件。

- 监控与日志:启用服务器和 WordPress 的访问日志、错误日志,定期分析异常行为。

- 服务器级 WAF:如 Cloudflare、阿里云 WAF 等,提供应用层防护。

总结表格

| 安全层面 | 具体措施 | 备注 |

|---|---|---|

| 服务器 | 独立账号、最小权限、禁用无用服务、更新补丁 | 基础防护 |

| 文件权限 | 敏感目录 755,wp-config.php 400/440 | 防篡改 |

| 核心与插件 | 正版、最新版、隐藏版本号、改表前缀 | 减少漏洞 |

| 登录安全 | 禁用 admin、强密码、2FA、改登录地址、限IP | 防暴力破解 |

| 数据传输 | 全站 HTTPS、定期备份 | 防窃听、容灾 |

| 安全插件 | Wordfence、Sucuri、All In One WP Security | 自动化防护 |

| 进阶 | 禁用 XML-RPC、防目录列表、服务器 WAF、日志 | 深度加固 |

遵循上述“硬核”设置,可大幅提升 WordPress 站点的安全性,但需注意:安全是一个持续的过程,需定期审查和更新防护策略。