Pour se protéger efficacement contre les attaques par injection SQL et les attaques Cross-Site Scripting (XSS), il est essentiel d’adopter des pratiques de développement sécurisées et des mécanismes spécifiques adaptés à chaque type d’attaque.

Protection contre les injections SQL

- Utiliser des requêtes préparées et des instructions paramétrées : Cela empêche que les entrées utilisateur soient interprétées comme du code SQL, car les paramètres sont traités comme des données et non comme des commandes SQL.

- Échapper les caractères spéciaux dans les entrées utilisateur pour éviter qu’ils soient interprétés comme du code SQL.

- Utiliser des ORM (Object-Relational Mapping) comme Hibernate ou SQLAlchemy, qui abstraient les requêtes SQL et réduisent les risques d’injection.

- Limiter les permissions des comptes de base de données : N’octroyer que les droits nécessaires pour limiter les dégâts en cas d’attaque.

- Valider et filtrer rigoureusement les entrées utilisateur : Accepter uniquement les formats attendus et rejeter les données invalides ou suspectes.

- Éviter le SQL dynamique autant que possible, privilégier les procédures stockées ou les requêtes paramétrées.

- Masquer les messages d’erreur détaillés pour ne pas divulguer d’informations sensibles aux attaquants.

- Surveiller les logs et utiliser des outils de détection de vulnérabilités comme OWASP ZAP ou SQLmap pour identifier les failles potentielles.

Protection contre les attaques XSS

- Échapper (encoder) toutes les données utilisateur avant affichage dans le HTML, en remplaçant les caractères spéciaux (ex. <, >, ", ') par leurs entités HTML pour empêcher l’exécution de scripts malveillants.

- Valider strictement les entrées utilisateur pour n’accepter que les formats et caractères nécessaires, limitant ainsi les vecteurs d’injection.

- Mettre en place une politique de sécurité de contenu (Content Security Policy - CSP) qui restreint les sources autorisées pour les scripts, CSS, images, etc., réduisant les risques d’exécution de code malveillant.

- Utiliser des frameworks modernes qui intègrent des protections automatiques contre le XSS (échappement automatique des sorties).

- Éviter d’insérer directement des données utilisateur non traitées dans le code HTML.

- Effectuer des tests de sécurité réguliers pour détecter et corriger les vulnérabilités XSS.

Différences clés entre injection SQL et XSS

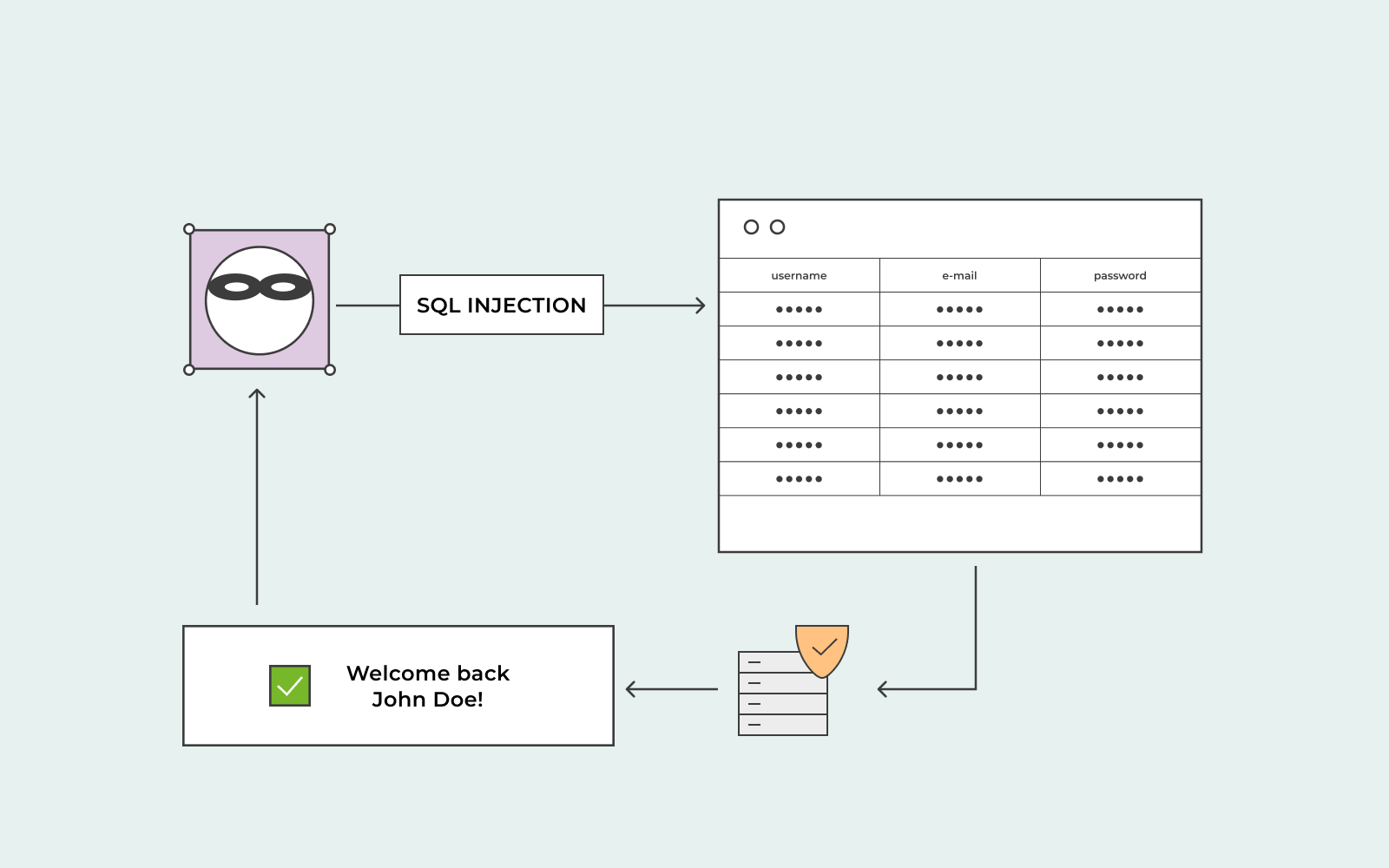

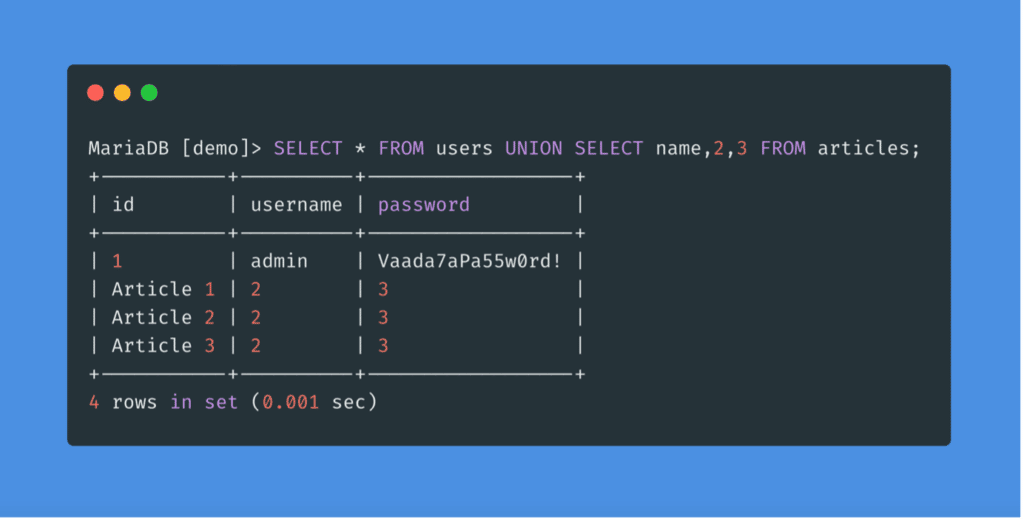

- L’injection SQL cible la base de données en injectant du code SQL malveillant via les entrées utilisateur, permettant de manipuler ou voler des données.

- Le XSS cible les utilisateurs finaux en injectant du code JavaScript ou HTML malveillant dans les pages web, qui s’exécute dans leur navigateur, pouvant voler des cookies ou usurper des sessions.

Ces protections doivent être combinées dans une stratégie globale de sécurité applicative pour limiter les risques liés à ces attaques courantes et critiques.

Cette synthèse est basée sur les recommandations d’OWASP, des experts en sécurité et des ressources spécialisées.