Surveillance des logs et analyse du trafic : principes et objectifs

La surveillance des logs et l’analyse du trafic sont des pratiques fondamentales en cybersécurité pour détecter les comportements suspects, prévenir les incidents et assurer la conformité réglementaire. Ces processus consistent à collecter, centraliser, analyser et corréler les données générées par les équipements réseau, les systèmes d’exploitation, les applications et les dispositifs de sécurité (pare-feux, IDS/IPS, etc.).

Fonctionnement technique

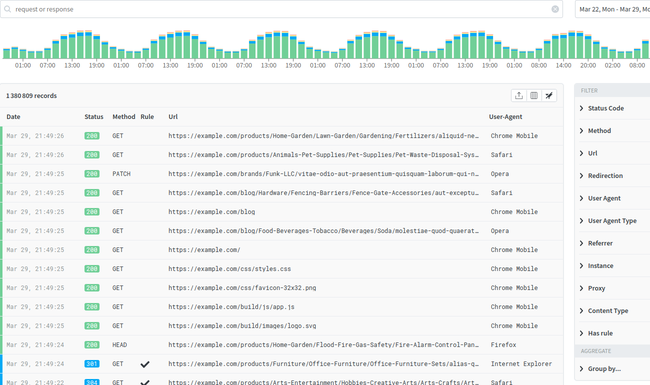

Collecte et centralisation

Les logs sont collectés à partir de multiples sources (serveurs, endpoints, applications, équipements réseau) puis centralisés dans une plateforme de gestion des logs (SIEM, ELK, etc.) pour une analyse unifiée. Cette centralisation permet de normaliser les formats et de faciliter l’accès aux données pertinentes.

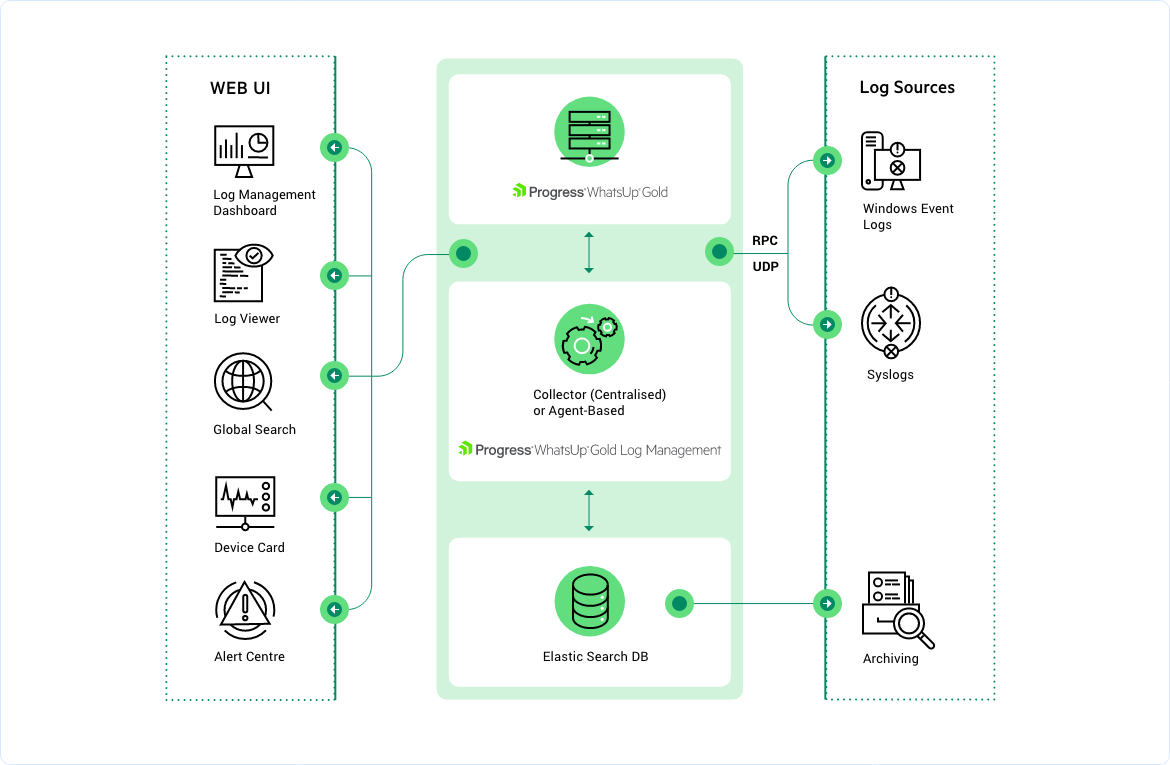

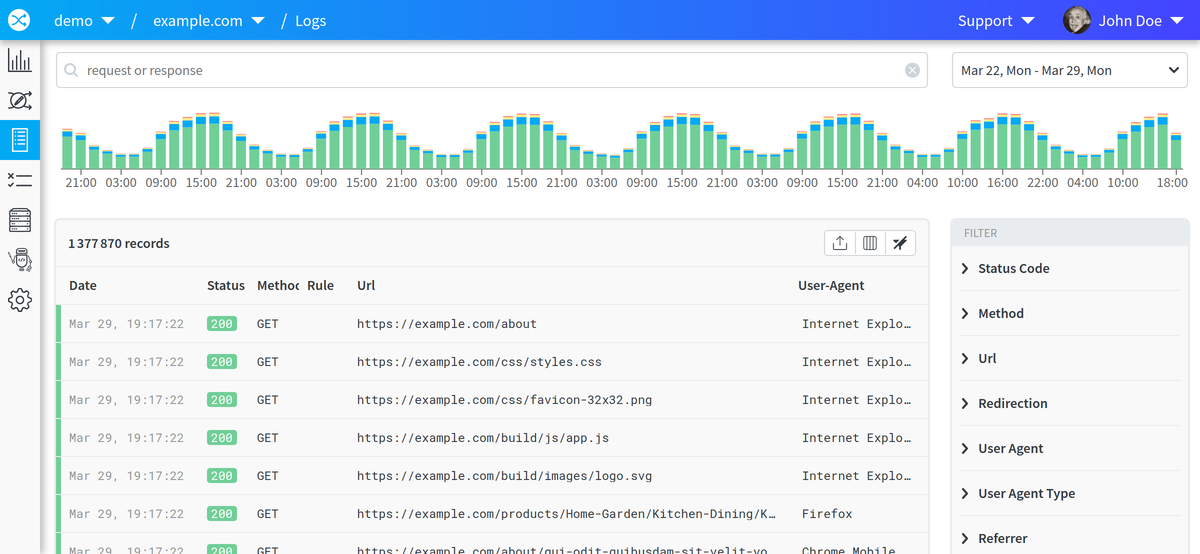

Analyse et corrélation

L’analyse des logs vise à identifier les anomalies, les erreurs, les tentatives d’intrusion ou les activités inhabituelles. Les solutions modernes utilisent la corrélation d’événements pour détecter des schémas suspects qui, pris isolément, pourraient passer inaperçus. Par exemple, plusieurs tentatives de connexion infructueuses sur un serveur critique ou l’utilisation de services cloud non autorisés peuvent déclencher des alertes en temps réel.

Surveillance du trafic réseau

L’analyse du trafic réseau complète la surveillance des logs en permettant de visualiser les flux de données, de détecter des pics anormaux, des connexions suspectes ou des mouvements de données inhabituels. Cette surveillance peut être couplée à des outils de détection d’intrusion (IDS/IPS) pour une protection renforcée.

Avantages opérationnels

- Détection précoce : Identification rapide des comportements anormaux ou des tentatives d’intrusion, permettant une réaction proactive.

- Traçabilité : Historique détaillé des activités pour l’investigation post-incident et la conformité réglementaire.

- Alertes en temps réel : Notification immédiate en cas d’événement critique (par e-mail, SMS, intégration avec des outils de ticketing).

- Reporting et dashboarding : Génération de rapports personnalisés et tableaux de bord pour une vision synthétique de la sécurité du réseau.

Outils et solutions courantes

| Type d’outil | Exemples de fonctionnalités | Exemples de solutions |

|---|---|---|

| SIEM (Security Information and Event Management) | Corrélation d’événements, alertes en temps réel, reporting | Splunk, IBM QRadar, ArcSight, ManageEngine EventLog Analyzer |

| Plateformes de gestion des logs | Collecte, centralisation, indexation, recherche avancée | ELK Stack (Elasticsearch, Logstash, Kibana), Graylog |

| Solutions de surveillance réseau | Analyse du trafic, détection d’anomalies, monitoring des performances | Nagios, Zabbix, ServicePilot |

Bonnes pratiques

- Centraliser les logs pour une analyse cohérente et exhaustive.

- Configurer des règles d’alerte adaptées au contexte métier et aux risques identifiés.

- Archiver les logs pour permettre des investigations rétrospectives et répondre aux exigences de conformité.

- Former les équipes à l’analyse des logs et à la réponse aux incidents pour optimiser la détection et la réaction.

Conclusion

La surveillance des logs et l’analyse du trafic sont des composantes essentielles d’une stratégie de cybersécurité proactive. Elles permettent de détecter les comportements suspects, d’anticiper les menaces et de renforcer la résilience des infrastructures informatiques. L’efficacité de ces pratiques dépend de la qualité des outils déployés, de la centralisation des données et de la capacité à corréler les événements pour une détection fine des anomalies.